La asociación española de usuarios de software libre Hispalinux ha presentado una demanda ante la Comisión Europea en la que alega que Microsoft dificulta la instalación de otros sistemas operativos y de software libre. Y la dificultad es, como todos ya sabréis, el sistema de arranque seguro, UEFI Secure Boot.

En Gizmodo se han puesto en contacto con el abogado de Hispalinux, José María Lancho, que ha confirmado que la demanda se ha presentado «porque Microsoft quiere proteger su monopolio con un nuevo obstáculo técnico en Windows 8«. La empresa de Redmond obliga a los fabricantes de PCs y portátiles con Windows 8 preinstalado a integrar el nuevo UEFI Secure Boot afirmando que dicha tecnología evita accesos no deseados a nuestros ordenadores, pero dicho sistema ha generado mucha polémica.

Sin embargo, varias distribuciones Linux han solucionado el problema. Algunas como Ubuntu, openSUSE, o Fedora anunciaron soporte para UEFI Secure Boot hace tiempo, y la propia Linux Foundation publicó hace semanas su propia solución para que cualquier distribución GNU/Linux pueda adoptarla.

¿Convencen los argumentos de Hispalinux? No demasiado, desde luego. Como explica Matthew Garret (desarrollador del soporte Secure Boot en la Linux Foundation), hay una diferencia clara entre Secure Boot y Restricted Boot:

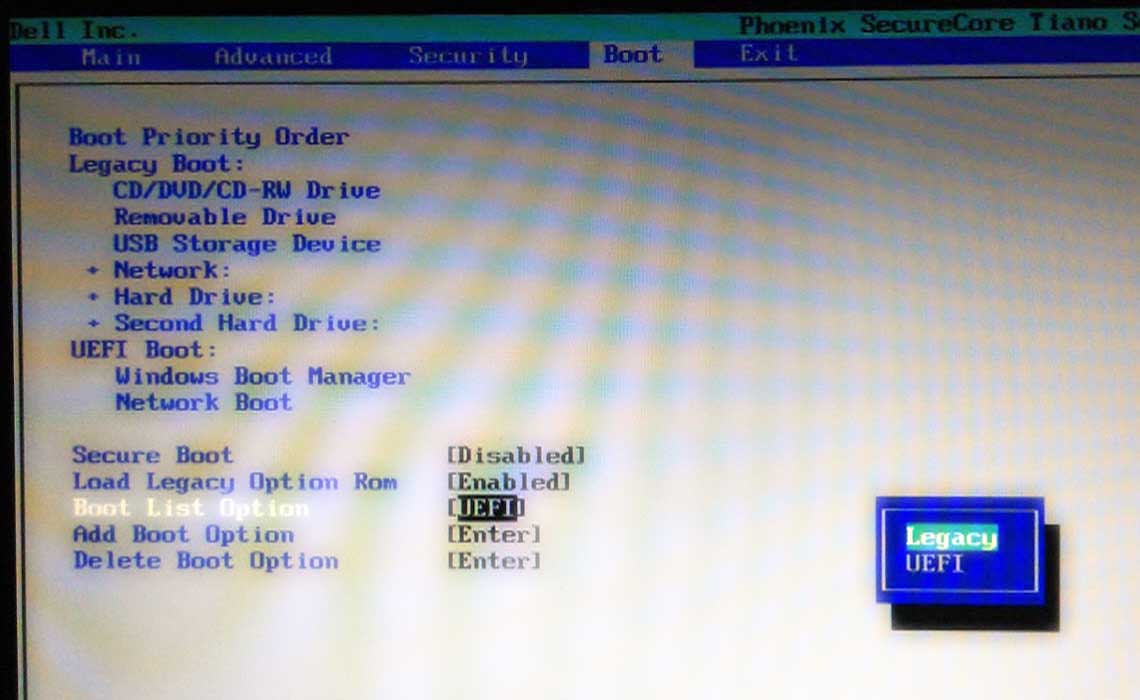

Secure Boot es cualquier esquema de validación de arranque en el que el control en última instancia está en manos del propietario del dispositivo, mientras que Restricted Boot es cualquier esquema de validación de arranque en el que el control en última instancia está en manos de una tercera parte.

Así, lo que Microsoft hace necesario en dispositivos Windows 8 entra en la categoría de Secure Boot: si los fabricantes y OEMs cumplen lo que Microsoft requiere, el usuario debe ser capaz de desactivar Secure Boot completamente y también dejarlo habilitado, pero con su propia alternativa en cuanto a claves de confianza y binarios.

El propio Garret reconoce que «cualquier sistema que cumpla los requisitos de Microsoft es un sistema que respeta la libertad del propietario del ordenador para elegir cómo de restrictiva es su política de arranque«. De hecho, la Comisión Europea está al tanto de dichas disposiciones y en un anuncio oficial dejaron claro que aunque monitorizarán este y otros desarrollos del mercado, Microsoft parece haber cumplido las normas:

La Comisión no está actualmente en posesión de evidencias que sugieran que los requisitos de seguridad de Windows 8 resultan en la práctica ser una violación de las reglas de competitividad de la UE como se declara en los artículos 101 y 102 TFEU. En particular, en base a la información actualmente disponible para la Comisión, parece que los OEMs pueden decidir darle a los usuarios la opción de deshabilitar el UEFI Secure Boot.

Así es, desde luego, y eso parece dejar claro que la demanda de Hispalinux no llegará a ningún lado y en este caso, creo yo, es exagerada y llega al punto de ser un mero ataque FUD impropio de un organismo tan conocido como Hispalinux.